Certificación Forense AXIOM AX200 | AX250

Certificación Forense AXIOM AX200 | AX250

El Perito Informático Forense es el especialista en la investigación electrónica, encargado de realizar análisis con las mejores prácticas, respetando siempre la cadena de custodia.

Las certificaciones en herramientas forenses permiten a los peritos dominar tecnologías que optimizan el proceso de investigación, haciéndolo más rápido y efectivo.

📌 Anunciamos oficialmente nuestro 5to curso de Certificación Forense AXIOM AX200 a celebrarse en Santo Domingo del 27 al 30 de mayo en el hotel Catalonia.

Este curso se impartirá en un laboratorio informático forense especializado, con instructor oficial del fabricante y con la última versión del software Magnet AXIOM.

Además, para finales de julio también se impartirá la certificación AX250, enfocada en el análisis forense exclusivo para entornos Windows.

👉 Para más información, presupuesto o coordinar una reunión explicativa, escribe al siguiente formulario o llámanos a los números de contacto.

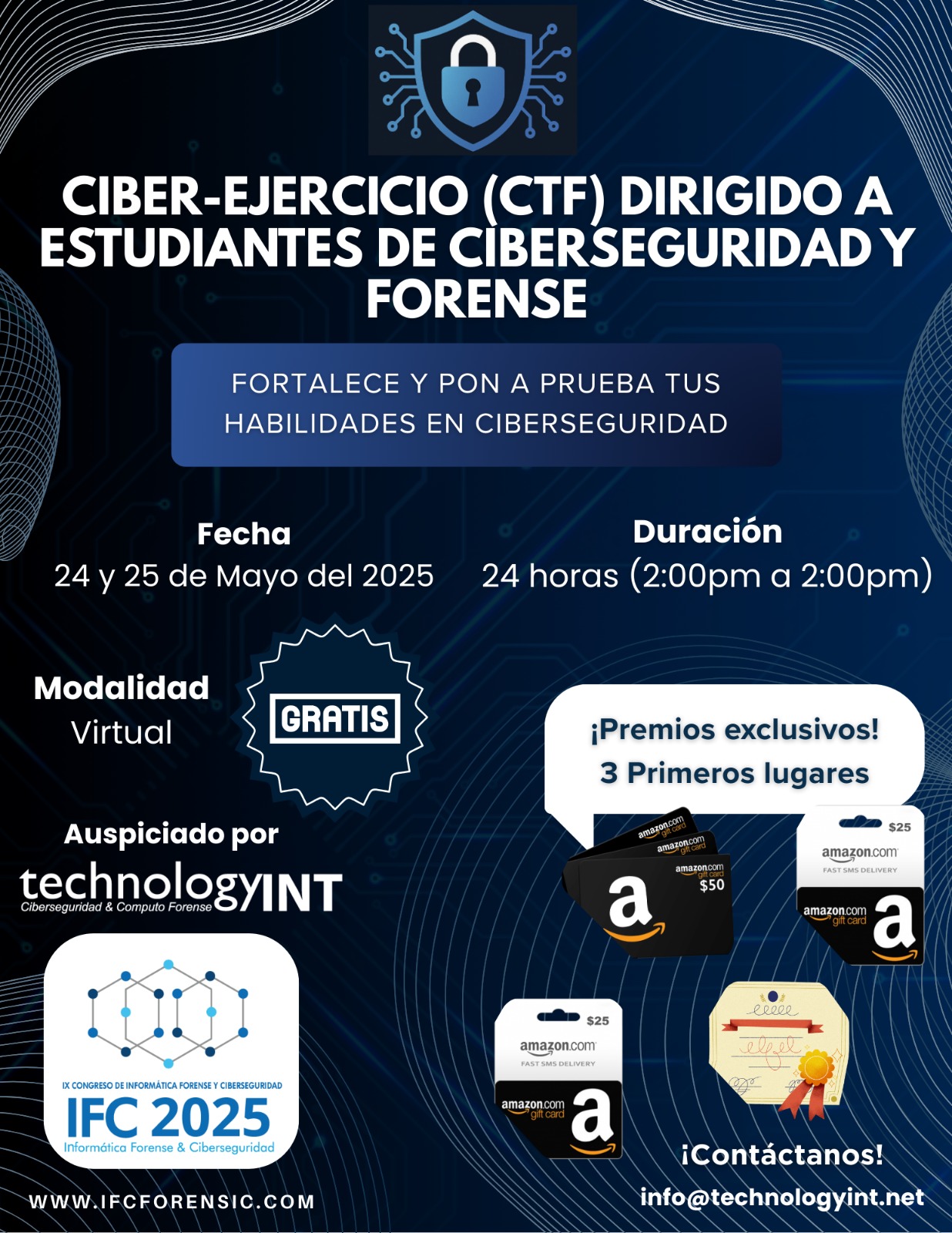

Ciber-Ejercicio (CTF) Dirigido a Estudiantes de Seguridad y Forense

Ciber-Ejercicio CTF 2025 – Versión 2.5

Organizado por TechnologyINT y auspiciado por el IX Congreso de Informática Forense de Ciberseguridad (IFC-2025)

Pon a prueba tus habilidades en un desafío 100% virtual y GRATUITO usando la plataforma TryHackMe, con retos que combinan:

– Criptografía

– Esteganografía

– Ingeniería inversa

– Forense digital

– Explotación web y binaria

Fecha: 24 y 25 de mayo de 2025

Duración: 24 horas seguidas (2:00 PM a 2:00 PM)

Modalidad: Virtual (Discord + TryHackMe)

Premios para los TOP 3:

1er Lugar: Certificado + Gift Card Amazon de US$50

2do y 3er Lugar: Certificado + Gift Card Amazon de US$25

Solo los primeros 3 lugares reciben certificado oficial.

Ideal para mejorar tu CV, portafolio o perfil de LinkedIn.

info@technologyint.net

Rep. Dominicana: +1 809 685 8883

Calle Arzobispo Portes #202,

Zona Colonial, DN, Rep. Dom.

Orlando, Florida: +1 321 310 1830

2751 Chickasaw Trail, Suite 101, 32829